"Suporte individual 24/7 via grupo de bate-papo por 3 meses. Receba conhecimento de preparação para o exame e aumente suas chances de passar na certificação. Nosso especialista orientou centenas de Mestres CEH e forneceu treinamento em segurança cibernética para o Ministério da Defesa. E curso em vídeo especialmente projetado!"

Seguro para o exame CEH (ANSI) incluído!

Esboço do curso

20 módulos que ajudam você a dominar os fundamentos de

Hacking Ético e prepare-se para o exame de certificação CEH.

Aborde os fundamentos das principais questões no mundo da segurança da informação, incluindo noções básicas de hacking ético, controles de segurança da informação, leis relevantes e procedimentos padrão.

Principais tópicos abordados:

Elementos de Segurança da Informação, Metodologia Cyber Kill Chain, Framework MITRE ATT&CK, Classes de Hackers, Hacking Ético, Garantia da Informação (IA), Gestão de Riscos, Gestão de Incidentes, PCI DSS, HIPPA, SOX, GDPR

Aprenda a usar as técnicas e ferramentas mais recentes para realizar reconhecimento e impressão de pegadas, uma fase crítica de pré-ataque do processo de hacking ético.

Exercícios práticos de laboratório:

Mais de 30 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Realizar footprinting na rede alvo usando mecanismos de busca, serviços web e sites de redes sociais

- Execute o footprinting de site, e-mail, whois, DNS e rede na rede de destino

Principais tópicos abordados:

Footprinting, técnicas avançadas de hacking do Google, Deep and Dark Web Footprinting, coleta de inteligência competitiva, Website Footprinting, espelhamento de site, Email Footprinting, pesquisa Whois, DNS Footprinting, análise de traceroute, ferramentas de Footprinting

Aborde os fundamentos das principais questões no mundo da segurança da informação, incluindo noções básicas de hacking ético, controles de segurança da informação, leis relevantes e procedimentos padrão.

Exercícios práticos de laboratório:

Mais de 10 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute a descoberta de host, porta, serviço e sistema operacional na rede de destino

- Execute a varredura na rede de destino além do IDS e do Firewall

Principais tópicos abordados:

Escaneamento de rede, técnicas de descoberta de host, técnicas de escaneamento de porta, descoberta de versão de serviço, descoberta de SO, captura de banner, impressão digital de SO, fragmentação de pacote, roteamento de origem, falsificação de endereço IP, ferramentas de escaneamento

Aprenda várias técnicas de enumeração, como explorações do Border Gateway Protocol (BGP) e do Network File Sharing (NFS) e contramedidas associadas

Exercícios práticos de laboratório:

Mais de 20 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Executar enumeração NetBIOS, SNMP, LDAP, NFS, DNS, SMTP, RPC, SMB e FTP

Principais tópicos abordados:

Enumeração, Enumeração NetBIOS, Enumeração SNMP, Enumeração LDAP, Enumeração NTP, Enumeração NFS, Enumeração SMTP, DNS Cache Snooping, DNSSEC Zone Walking, Enumeração IPsec, Enumeração VoIP, Enumeração RPC, Enumeração de Usuário Unix/Linux, Ferramentas de Enumeração

Aprenda várias técnicas de enumeração, como explorações do Border Gateway Protocol (BGP) e do Network File Sharing (NFS) e contramedidas associadas

Exercícios práticos de laboratório:

Mais de 20 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Executar enumeração NetBIOS, SNMP, LDAP, NFS, DNS, SMTP, RPC, SMB e FTP

Principais tópicos abordados:

Enumeração, Enumeração NetBIOS, Enumeração SNMP, Enumeração LDAP, Enumeração NTP, Enumeração NFS, Enumeração SMTP, DNS Cache Snooping, DNSSEC Zone Walking, Enumeração IPsec, Enumeração VoIP, Enumeração RPC, Enumeração de Usuário Unix/Linux, Ferramentas de Enumeração

Aprenda sobre as diversas metodologias de hacking de sistemas — incluindo esteganografia, ataques de esteganálise e ocultação de rastros — usadas para descobrir vulnerabilidades de sistemas e redes.

Exercícios práticos de laboratório:

Mais de 25 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute um ataque online ativo para quebrar a senha do sistema

- Execute um ataque de estouro de buffer para obter acesso a um sistema remoto

- Escale privilégios usando ferramentas de escalonamento de privilégios

- Escalar privilégios na máquina Linux

- Ocultar dados usando esteganografia

- Limpar logs de máquinas Windows e Linux usando vários utilitários

- Ocultando artefatos em máquinas Windows e Linux

Principais tópicos abordados:

Cracking de senhas, ataques de senhas, wire sniffing, ferramentas de cracking de senhas, exploração de vulnerabilidades, estouro de buffer, escalonamento de privilégios, ferramentas de escalonamento de privilégios, keylogger, spyware, anti-keyloggers, anti-spyware, rootkits, anti-rootkits, esteganografia, ferramentas de esteganografia, esteganálise, ferramentas de detecção de esteganografia, manutenção de persistência, pós-exploração, limpeza de logs, cobertura de rastros, ferramentas de cobertura de rastros

Obtenha uma introdução aos diferentes tipos de malware, como cavalos de Troia, vírus e worms, bem como auditoria de sistema para ataques de malware, análise de malware e contramedidas.

Exercícios práticos de laboratório:

Mais de 20 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Obtenha controle sobre uma máquina vítima usando Trojan

- Infectar o sistema alvo usando um vírus

- Execute análises estáticas e dinâmicas de malware

Principais tópicos abordados:

Malware, Componentes de Malware, APT, Trojan, Tipos de Trojans, Exploit Kits, Vírus, Ciclo de Vida do Vírus, Tipos de Vírus, Ransomware, Worms de Computador, Malware sem Arquivo, Análise de Malware, Análise de Malware Estático, Análise de Malware Dinâmico, Métodos de Detecção de Vírus, Análise de Trojan, Análise de Vírus, Análise de Malware sem Arquivo, Software Anti-Trojan, Software Antivírus, Ferramentas de Detecção de Malware sem Arquivo

Aprenda sobre técnicas de sniffing de pacotes e como usá-las para descobrir vulnerabilidades de rede, bem como contramedidas para se defender contra ataques de sniffing

Exercícios práticos de laboratório:

Mais de 10 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Executar MAC Flooding, ARP Poisoning, MITM e DHCP Starvation Attack

- Falsificar um endereço MAC de uma máquina Linux

- Execute o Network Sniffing usando várias ferramentas de Sniffing

- Detectar envenenamento ARP em uma rede baseada em switch

Principais tópicos abordados:

Sniffing de rede, escuta telefônica, inundação de MAC, ataque de fome de DHCP, ataque de falsificação de ARP, envenenamento de ARP, ferramentas de envenenamento de ARP, falsificação de MAC, ataque de STP, envenenamento de DNS, ferramentas de envenenamento de DNS, ferramentas de farejamento, técnicas de detecção de farejadores, ferramentas de detecção promíscua

Aprenda conceitos e técnicas de engenharia social, incluindo como identificar tentativas de roubo, auditar vulnerabilidades em nível humano e sugerir contramedidas de engenharia social.

Exercícios práticos de laboratório:

Mais de 4 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Realizar engenharia social usando várias técnicas

- Falsificar um endereço MAC de uma máquina Linux

- Detectar um ataque de phishing

- Auditoria de segurança da organização para ataques de phishing

Principais tópicos abordados:

Engenharia Social, Tipos de Engenharia Social, Phishing, Ferramentas de Phishing, Ameaças Internas/Ataques Internos, Roubo de Identidade

Aprenda sobre diferentes técnicas de ataque de Negação de Serviço (DoS) e DoS Distribuído (DDoS) , bem como as ferramentas usadas para auditar um alvo e elaborar contramedidas e proteções contra DoS e DDoS.

Exercícios práticos de laboratório:

Mais de 5 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Executar um ataque DoS e DDoS em um host de destino

- Detecte e proteja contra ataques DoS e DDoS

Principais tópicos abordados:

Ataque DoS, Ataque DDoS, Botnets, Técnicas de Ataque DoS/DDoS, Ferramentas de Ataque DoS/DDoS, Técnicas de Detecção de Ataque DoS/DDoS, Ferramentas de Proteção DoS/DDoS

Entenda as diversas técnicas de sequestro de sessão usadas para descobrir gerenciamento de sessão em nível de rede, autenticação, autorização e fraquezas criptográficas e contramedidas associadas.

Exercícios práticos de laboratório:

Mais de 4 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute o sequestro de sessão usando várias ferramentas

- Detectar sequestro de sessão

Principais tópicos abordados:

Sequestro de Sessão, Tipos de Sequestro de Sessão, Spoofing, Sequestro de Sessão em Nível de Aplicação, Ataque Man-in-the-Browser, Ataques do Lado do Cliente, Ataques de Replay de Sessão, Ataque de Fixação de Sessão, Ataque CRIME, Sequestro de Sessão em Nível de Rede, Sequestro de TCP/IP, Ferramentas de Sequestro de Sessão, Métodos de Detecção de Sequestro de Sessão, Ferramentas de Prevenção de Sequestro de Sessão

Conheça o firewall, o sistema de detecção de intrusão e as técnicas de evasão de honeypot; as ferramentas usadas para auditar um perímetro de rede em busca de fraquezas; e contramedidas.

Exercícios práticos de laboratório:

Mais de 7 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Ignorar o Firewall do Windows

- Ignorar regras de firewall usando tunelamento

- Ignorar antivírus

Principais tópicos abordados:

Sistema de detecção de intrusão (IDS), Sistema de prevenção de intrusão (IPS), Firewall, Tipos de firewalls, Honeypot, Ferramentas de detecção de intrusão, Ferramentas de prevenção de intrusão, Técnicas de evasão de IDS, Técnicas de evasão de firewall, Evasão de NAC e segurança de endpoint, Ferramentas de evasão de IDS/firewall, Ferramentas de detecção de honeypot

Saiba mais sobre ataques a servidores web, incluindo uma metodologia de ataque abrangente usada para auditar vulnerabilidades em infraestruturas de servidores web e contramedidas.

Exercícios práticos de laboratório:

Mais de 8 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute o reconhecimento do servidor Web usando várias ferramentas

- Enumerar informações do servidor web

- Crack credenciais FTP usando um ataque de dicionário

Principais tópicos abordados:

Operações de Servidor Web, Ataques de Servidor Web, Sequestro de Servidor DNS, Desfiguração de Site, Ataque de Envenenamento de Cache da Web, Metodologia de Ataque de Servidor Web, Ferramentas de Ataque de Servidor Web, Ferramentas de Segurança de Servidor Web, Gerenciamento de Patches, Ferramentas de Gerenciamento de Patches

Aprenda sobre ataques a aplicativos da web, incluindo uma metodologia abrangente de hacking de aplicativos da web usada para auditar vulnerabilidades em aplicativos da web e contramedidas.

Exercícios práticos de laboratório:

Mais de 15 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute o reconhecimento de aplicativos da Web usando várias ferramentas

- Executar Web Spidering

- Executar verificação de vulnerabilidades de aplicativos da Web

- Execute um ataque de força bruta

- Executar ataque de falsificação de solicitação entre sites (CSRF)

- Identificar vulnerabilidades XSS em aplicativos da Web

- Detecte vulnerabilidades de aplicativos da Web usando várias ferramentas de segurança de aplicativos da Web

Principais tópicos abordados:

Arquitetura de aplicativos da Web, ameaças a aplicativos da Web, 10 principais riscos de segurança de aplicativos da OWASP – 2021, metodologia de hacking de aplicativos da Web, API da Web, Webhooks e Web Shell, metodologia de hacking de API da Web, segurança de aplicativos da Web

Aprenda sobre técnicas de ataque de injeção de SQL, ferramentas de detecção de injeção e contramedidas para detectar e se defender contra tentativas de injeção de SQL.

Exercícios práticos de laboratório:

Mais de 4 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute um ataque de injeção de SQL contra MSSQL para extrair bancos de dados

- Detecte vulnerabilidades de injeção de SQL usando várias ferramentas de detecção de injeção de SQL

Principais tópicos abordados:

Injeção de SQL, Tipos de injeção de SQL, Injeção de SQL às cegas, Metodologia de injeção de SQL, Ferramentas de injeção de SQL, Técnicas de evasão de assinatura, Ferramentas de detecção de injeção de SQL

Aprenda sobre criptografia sem fio, metodologias e ferramentas de hacking sem fio e ferramentas de segurança Wi-Fi.

Exercícios práticos de laboratório:

Mais de 3 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Pegada de uma rede sem fio

- Executar análise de tráfego sem fio

- Quebrar uma rede WEP, WPA e WPA2

- Crie um ponto de acesso não autorizado para capturar pacotes de dados

Principais tópicos abordados:

Terminologia sem fio, Redes sem fio, Criptografia sem fio, Ameaças sem fio, Metodologia de hacking sem fio, Quebra de criptografia Wi-Fi, Ferramentas de cracking WEP/WPA/WPA2, Hacking Bluetooth, Ameaças Bluetooth, Ferramentas de auditoria de segurança Wi-Fi, Ferramentas de segurança Bluetooth

Saiba mais sobre vetores de ataque em plataformas móveis, explorações de vulnerabilidades do Android e diretrizes e ferramentas de segurança móvel.

Exercícios práticos de laboratório:

Mais de 5 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Hackear um dispositivo Android criando payloads binários

- Explore a plataforma Android através do ADB

- Hackear um dispositivo Android criando um arquivo APK

- Proteja dispositivos Android usando várias ferramentas de segurança Android

Principais tópicos abordados:

Vetores de Ataque de Plataforma Móvel, Os 10 Principais Riscos Móveis da OWASP, Sandboxing de Aplicativos, Ataque de Phishing por SMS (SMiShing), Rooting de Android, Hackeando Dispositivos Android, Ferramentas de Segurança Android, Jailbreak de iOS, Hackeando Dispositivos iOS, Ferramentas de Segurança de Dispositivos iOS, Gerenciamento de Dispositivos Móveis (MDM), Os 10 Principais Controles Móveis da OWASP, Ferramentas de Segurança Móvel

Aprenda sobre técnicas de sniffing de pacotes e como usá-las para descobrir vulnerabilidades de rede, bem como contramedidas para se defender contra ataques de sniffing

Exercícios práticos de laboratório:

Mais de 2 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Reúna informações usando ferramentas de pegada on-line

- Capture e analise o tráfego de dispositivos IoT

Principais tópicos abordados:

Arquitetura de IoT, Modelos de Comunicação de IoT, As 10 Principais Ameaças de IoT da OWASP, Vulnerabilidades de IoT, Metodologia de Hacking de IoT, Ferramentas de Hacking de IoT, Ferramentas de Segurança de IoT, Convergência de TI/OT (IIOT), ICS/SCADA, Vulnerabilidades de OT, Ataques de OT, Metodologia de Hacking de OT, Ferramentas de Hacking de OT, Ferramentas de Segurança de OT

Aprenda diferentes conceitos de computação em nuvem, como tecnologias de contêiner e computação sem servidor, diversas ameaças e ataques baseados em nuvem e técnicas e ferramentas de segurança em nuvem.

Exercícios práticos de laboratório:

Mais de 5 exercícios práticos com alvos simulados na vida real para desenvolver habilidades sobre como:

- Execute a enumeração de buckets S3 usando várias ferramentas de enumeração de buckets S3

- Explorar buckets S3 abertos

- Aumente os privilégios do usuário do IAM explorando a política de usuário mal configurada

Principais tópicos abordados:

Computação em nuvem, Tipos de serviços de computação em nuvem, Modelos de implantação de nuvem, Fog e Edge Computing, Provedores de serviços de nuvem, Contêiner, Docker, Kubernetes, Computação sem servidor, Os 10 principais riscos de segurança em nuvem da OWASP, Vulnerabilidades de contêiner e Kubernetes, Ataques em nuvem, Hacking em nuvem, Segurança de rede em nuvem, Controles de segurança em nuvem, Ferramentas de segurança em nuvem

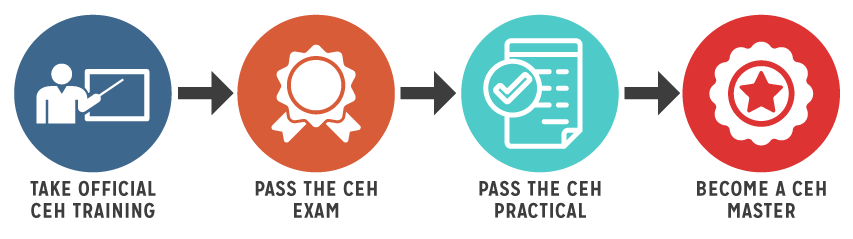

Obtenção da credencial de certificação CEH

Após fazer um curso autorizado, os candidatos podem tentar o exame CEH. Os candidatos que passarem no exame receberão seu certificado CEH e privilégios de membro. Após comprovar conhecimento ao obter a credencial CEH, os candidatos têm a opção adicional de prosseguir para tentar o exame CEH (Prático) para comprovar suas habilidades e capacidades. O CEH (Prático) é um exame prático de 6 horas criado por especialistas no assunto na indústria de hacking ético. O exame testa habilidades e capacidades em um ambiente cronometrado nos principais sistemas operacionais, bancos de dados e redes. Os candidatos com as certificações CEH e CEH (Prático) são designados como Mestres CEH, tendo validado o escopo completo de suas habilidades.

EXAME CEH (ANSI)

Título do exame: Certified Ethical Hacker (ANSI)

Código do exame: 312-50 (EXAME ECC), 312-50 (VUE)

Número de perguntas: 125

Formato do teste: múltipla escolha

Duração: 4 horas

Disponibilidade: EXAME ECC* / VUE

- Fiscal local para cursos particulares e presenciais.

- Fiscal remoto ao vivo para opção de exame ECC online.

Pontuação de aprovação: consulte

https://cert.eccouncil.org/faq.html

O exame de certificação CEH obteve recomendações de créditos universitários do Conselho Americano de Educação (ACE). Para mais informações, clique aqui .

Sobre o EXAME Certified Ethical Hacker Master

Para obter a certificação CEH Master, você deve passar no exame CEH Practical. O CEH Practical Exam foi criado para dar aos alunos uma chance de provar que podem executar os princípios ensinados no curso CEH. O exame prático exige que você demonstre a aplicação de técnicas de hacking ético, como identificação de vetores de ameaças, varredura de rede, detecção de SO, análise de vulnerabilidades, hacking de sistemas e muito mais.

O CEH Practical não contém simulações. Em vez disso, você desafiará um campo ao vivo que foi projetado para imitar uma rede corporativa por meio do uso de máquinas virtuais, redes e aplicativos ao vivo.

Navegar e concluir com sucesso os desafios encontrados no Exame CEH (Prático) é o próximo passo após obter a certificação Certified Ethical Hacker (CEH). Passar com sucesso no exame CEH e no CEH Practical lhe dará a certificação adicional de CEH Master.

Os detentores de credenciais de mestrado CEH comprovadamente são capazes de:

- Demonstrar a compreensão dos vetores de ataque

- Execute uma varredura de rede para identificar máquinas ativas e vulneráveis em uma rede.

- Execute captura de banner do sistema operacional, serviço e enumeração de usuários.

- Realize ataques de hacking de sistemas, esteganografia, esteganálise e encobrimento de rastros.

- Identificar e usar vírus, worms de computador e malware para explorar sistemas.

- Executar sniffing de pacotes.

- Realizar uma variedade de ataques a servidores e aplicativos web, incluindo travessia de diretório, adulteração de parâmetros, XSS, etc.

- Execute ataques de injeção de SQL.

- Execute diferentes tipos de ataques de criptografia.

- Execute análises de vulnerabilidade para identificar brechas de segurança na rede, na infraestrutura de comunicação, nos sistemas finais da organização alvo, etc.

Sobre o exame

- Título do exame: Hacker ético certificado (prático)

- Número de desafios práticos: 20

- Duração: 6 horas

- Disponibilidade: Aspen – iLabs

- Formato do teste: iLabs Cyber Range

- Pontuação de aprovação: 70%

Como se preparar para o CEH (prático)

Embora recomendemos fortemente que os candidatos façam o CEH e sejam aprovados no exame CEH, não há critérios de elegibilidade predefinidos para aqueles interessados em fazer o exame CEH (Prático).

Fiscalização de exames:

Sabemos que viajar para um centro de exames pode ser difícil para muitos. Temos o prazer de anunciar que você pode fazer o exame CEH (Practical) do conforto da sua casa, mas precisa estar preparado para ser supervisionado por uma equipe de certificação EC-Council Proctor dedicada sob supervisão rigorosa.

O código do painel do exame é válido por 3 meses a partir da data de recebimento. Caso você precise que a validade do código do painel do exame seja estendida, entre em contato com Practicals@eccouncil.org antes da data de expiração. Apenas códigos válidos/ativos podem ser estendidos. O exame precisa ser agendado no mínimo 3 dias antes da data desejada do exame. Os horários do exame estão sujeitos à disponibilidade.

Validade do exame

A confiança que a indústria deposita em nossas credenciais é muito importante para nós. Vemos como nosso dever garantir que os detentores desta credencial sejam hackers éticos e práticos comprovados, capazes de atuar no mundo real para resolver desafios do mundo real. Como tal, o CEH (Master) é projetado como um exame prático que testará as habilidades do hacker ético ALÉM apenas de seu conhecimento. Este exame é um exame prático supervisionado que pode durar até 6 horas.

Sabemos que viajar para um centro de exames pode ser difícil para muitos. Temos o prazer de anunciar que você pode fazer o exame CEH (Practical) do conforto da sua casa, mas precisa estar preparado para ser supervisionado por uma equipe de certificação EC-Council Proctor dedicada sob supervisão rigorosa.

- E-Curso

- Voucher de Exame

- Retomadas de exames*

- Próxima versão eCourseware

- 6 meses de laboratórios oficiais

- Prática CEH

- Desafio global CEH

- Preparação para Exames

- Voucher para o exame prático CEH

Os detentores de credenciais de mestrado CEH comprovadamente são capazes de:

- Demonstrar a compreensão dos vetores de ataque

- Execute uma varredura de rede para identificar máquinas ativas e vulneráveis em uma rede.

- Execute captura de banner do sistema operacional, serviço e enumeração de usuários.

- Realize ataques de hacking de sistemas, esteganografia, esteganálise e encobrimento de rastros.

- Identificar e usar vírus, worms de computador e malware para explorar sistemas.

- Executar sniffing de pacotes.

- Realizar uma variedade de ataques a servidores e aplicativos web, incluindo travessia de diretório, adulteração de parâmetros, XSS, etc.

- Execute ataques de injeção de SQL.

- Execute diferentes tipos de ataques de criptografia.

- Execute análises de vulnerabilidade para identificar brechas de segurança na rede, na infraestrutura de comunicação, nos sistemas finais da organização alvo, etc.

Sobre o exame

- Título do exame: Hacker ético certificado (prático)

- Número de desafios práticos: 20

- Duração: 6 horas

- Disponibilidade: Aspen – iLabs

- Formato do teste: iLabs Cyber Range

- Pontuação de aprovação: 70%

Como se preparar para o CEH (prático)

Embora recomendemos fortemente que os candidatos façam o CEH e sejam aprovados no exame CEH, não há critérios de elegibilidade predefinidos para aqueles interessados em fazer o exame CEH (Prático).

Fiscalização de exames:

Sabemos que viajar para um centro de exames pode ser difícil para muitos. Temos o prazer de anunciar que você pode fazer o exame CEH (Practical) do conforto da sua casa, mas precisa estar preparado para ser supervisionado por uma equipe de certificação EC-Council Proctor dedicada sob supervisão rigorosa.

O código do painel do exame é válido por 3 meses a partir da data de recebimento. Caso você precise que a validade do código do painel do exame seja estendida, entre em contato com Practicals@eccouncil.org antes da data de expiração. Apenas códigos válidos/ativos podem ser estendidos. O exame precisa ser agendado no mínimo 3 dias antes da data desejada do exame. Os horários do exame estão sujeitos à disponibilidade.

Validade do exame

A confiança que a indústria deposita em nossas credenciais é muito importante para nós. Vemos como nosso dever garantir que os detentores desta credencial sejam hackers éticos e práticos comprovados, capazes de atuar no mundo real para resolver desafios do mundo real. Como tal, o CEH (Master) é projetado como um exame prático que testará as habilidades do hacker ético ALÉM apenas de seu conhecimento. Este exame é um exame prático supervisionado que pode durar até 6 horas.

Sabemos que viajar para um centro de exames pode ser difícil para muitos. Temos o prazer de anunciar que você pode fazer o exame CEH (Practical) do conforto da sua casa, mas precisa estar preparado para ser supervisionado por uma equipe de certificação EC-Council Proctor dedicada sob supervisão rigorosa.

Funções de trabalho

-

- Analista Forense de Segurança Cibernética

- Analista de Segurança Cibernética

- Especialista em Segurança CND

- Analista de Fusão CND

- Técnico de Defesa de Rede Ciberespacial (CND)

- Operador da Equipe Vermelha Cibernética

- Analista de Defesa de Rede Cibernética (CND)

- Analista Forense de Segurança Cibernética

- Analista de Intrusão de Defesa de Rede de Computadores

- Engenheiro de Segurança Cibernética

- Engenheiro de Segurança da Informação

- Analista Cibernético CND

- Engenheiro de Segurança de Rede

- Analista de ameaças cibernéticas

- Analista de Segurança SOC

- Analista de Segurança da Informação

- Especialista em conformidade com a segurança de TI

- Analista de Garantia de Segurança Global

- Analista de Segurança Nível 3

- Analista de Operações de Segurança

- Analista de Resposta a Incidentes de Segurança

- Testador de Penetração

- Analista de Vulnerabilidade

- Analista Sênior de Ameaças à Segurança

- Analista NSOC Nível 3

- Analista de Garantia de Informações de Segurança

- Analista de Segurança Técnica

- Gerente de Segurança da Informação

- Gerente de Risco e Remediação

- Administrador de sistemas

- Analista de Rede de Segurança Cibernética

- Analista de Vulnerabilidade de Segurança Cibernética

- Avaliação de Riscos - Consultor de Segurança

- Associado de Segurança da Informação – Analista de Ameaças Internas

- Arquiteto de Segurança, Gerente

- Analista de Segurança de Aplicativos

- Engenheiro de Sistemas de Segurança Cibernética

- Analista de Segurança de Software

- Analista de Rede

- Oficial de Segurança de Sistemas de Informação

- Analista de Segurança SOC

- Engenheiro de Segurança Cibernética II

- Analista Sênior de Monitoramento de Segurança Cibernética

- Resposta a incidentes de segurança cibernética, analista de incidentes

- Engenheiro de resposta a incidentes de segurança cibernética

- Analista de Segurança L2

- Especialista Sênior em Garantia de Informação/Segurança

- Engenheiro de Rede de Operações Técnicas

- Administrador de Segurança de TI

![[CEH MASTER] "Seguro para o exame CEH incluso" | Curso de vídeo de streaming em ritmo próprio + eCourseware + CyberQ Labs (6 meses) + Voucher para teste prático e exame de certificação CEH (com repetição gratuita) e Voucher para exame prático CEH](http://comptia.tv/cdn/shop/files/bandicam_2024-07-15_14-48-22-778.png?v=1721029823&width=1445)